Un ausilio che funga da monitor di sicurezza aggiuntivo all’antivirus? Ecco come installare e configurare Attack Monitor, un semplice strumento Phyton, consigliato per gli Endpoint aziendali.

I requisiti

Per poter procedere con l’installazione dello strumento è necessario installare dei software necessari al suo corretto funzionamento.

In ordine bisogna installare:

- Phyton 3.8 e successive

- Powershell 5

Powershell 5 dovrebbe essere già presente in quanto introdotta dall’Anniversary Update, per verificare la versione installata digitare

Get-Host | Select-Object Version

Se vediamo di avere la versione 4 seguire qui.

Come installare Attack Monitor

Successivamente bisognerà scaricare lo strumento dal repository Github e procedere con i seguenti comandi.

- premere i pulsanti WIN + X ed aprire il prompt dei comandi come amministratore (o powershell)

- posizionarsi nella directory ove risiede lo strumento scaricare e scompattato

- digitare il comando:

pip3 install -U -r requirements.txt

Ora digitare:

python installer.py sysmonLo strumento scaricherà e scompatterà in automatico lo strumento.

Scegliere, successivamente, la modalità di protezione Endpoint Mode, infatti lo strumento offre anche altri strumenti per l’analisi dei malware, che vedremo in un altro articolo.

Ora digitando i comandi

python installer.py psauditpython installer.py auditpol

installeremo la parte che si occuperà della raccolta dei dati in LOG.

Ora digitiamo l’ultimo comando

python installer.py install

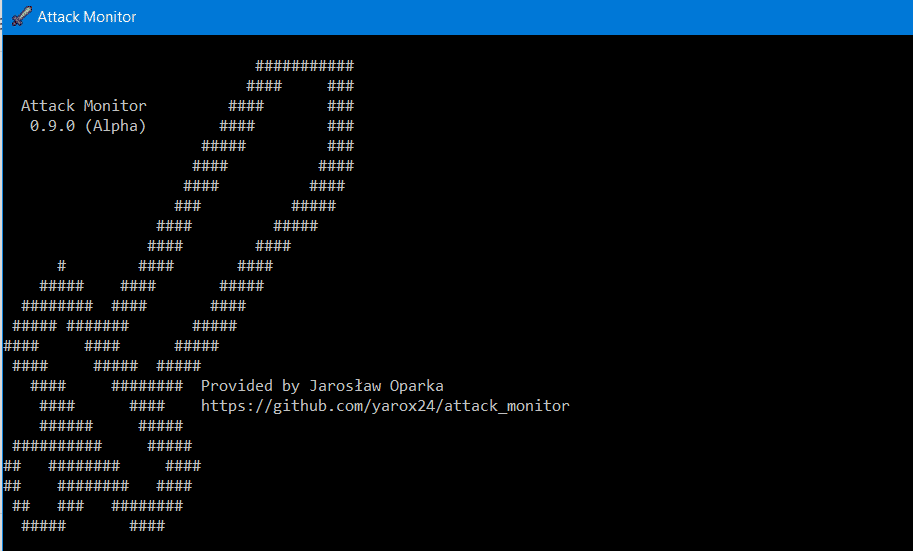

per installare la vera e propria applicazione, che all’avvio si mostrerà così:

Ora lo strumento monitorerà la situazione di tutte le risorse controllate , come ad esempio:

- Cambiamenti al Filesystem

- Connessioni di rete permesse

- Attività PowerShell

- Creazione di processi

- Attività SMB

- Operazioni pianificate

- Manipolazioni dell’account locale

- Accessi eseguiti o falliti

- Caricamento driver

- Accesso dischi RAW

- Monitor registro di sistema

- Servizi di sistema

- Richieste DNS (via Tshark)

Per approfondimenti è possibile visitare il Github ufficiale.