Indice dei Contenuti

Il termine Botnet ultimamente è entrato di forza nelle nostre vite,a causa di eventi di grossa importanza avvenuti nelle ultime settimane. E’ stata fatta una spiegazione approssimativa di cosa sia una Botnet, in questo articolo vorremmo spiegare nel dettaglio che cos’è una Botnet, com’è strutturata e portare alcuni esempi pratici recenti di un suo utilizzo.

Che cos’è una Botnet

Una Botnet è una rete di computer chiamati “zombie” i quali sono stati infettati da uno specifico malware o trojan e sono controllati da remoto dal BotMaster: ricordiamo che le infezioni solitamente sono silenziose e cercano di non dare segno della propria presenza, certo dipende sempre con che malware abbiamo a che fare.

E’ normale che sia così, in quanto nello specifico non interessa il singolo computer ma l’insieme di computer visto e considerato che una Botnet è usata, spesso, per condurre attacchi DDOS verso un determinato server: per fare questo, quindi, è necessario un gran numero di sistemi collegati alla stessa rete malevola. Queste reti hanno quindi uno o più server chiamati Command and Control (C & C) i quali sono le fonti direzionali dell’intero sistema, ovvero quelli che comandano e indicano la direzione/azioni che deve intraprendere la stessa rete malevola.

Questo tipo di reti inizialmente venivano comandate tramite un canale dedicato IRC, poi visto il facile blocco da parte delle autorità, è avvenuto il passaggio verso domini con servizi di Hosting ben protetti (chiamati BullettProof Hosting) i quali solitamente sono ubicati in Cina, Russia ed in Asia. Negli ultimi anni però sono sorte altri tipi di Botnet basate su tecnologia P2P, quindi escludendo dei server C&C, per rendere sempre più difficile il blocco e l’espansione di queste reti da parte delle autorità.

Per cosa è utilizzata

Le reti Botnet possono esser utilizzate per molteplici operazioni, molto spesso illegali. Le tre branche principali di utilizzo sono:

- Reti dedicate al banking malware, ovvero al furto delle credenziali di sistemi Home Banking come Tinba

- Reti dedicate a campagne SPAM/PHISHING come Asprox, Cutwail ecc

- Reti dedicate ad eseguire attacchi DDOS come per esempio la Botnet Mirai, SpamTorte (usata anche per campagne SPAM)

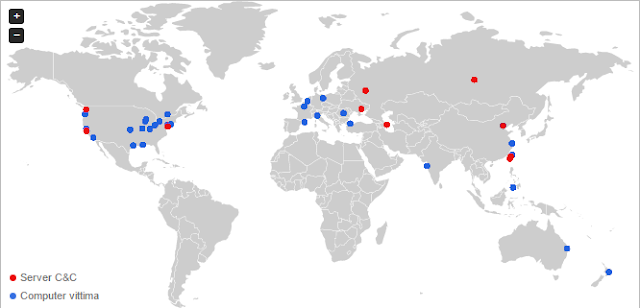

TrendMicro ci offre una mappa delle attuali reti Botnet attive, potete consultarla cliccando sull’immagine di seguito:

Impressionanti sono i numeri riportati da TrendMicro: si contano più di 7 mila server C&C attivi e ben più di 2 milioni e 400 mila connessioni Botnet negli ultimi 14 giorni, cosa che fa capire l’enorme impatto e portata di questo fenomeno nei giorni odierni.

Reti dedicate al banking malware

Queste reti sono tra le più “silenziose” nel senso che il loro compito è quello di NON farsi scoprire dall’utente ed allo stesso tempo rubare silenziosamente i dati personali e bancari, ivi compresi username, password ecc. per l’accesso a sistemi Home Banking.

Come ad esempio il trojan TINBA, facente parte della omonima rete Botnet, il quale si attivava solo nel caso in cui l’utente eseguiva l’accesso ad un Istituto Home Banking, cercando di conseguenza di carpire i dati inseriti e di conseguenza inviarli al Botmaster.

Reti dedicate a campagne SPAM

Queste reti sono tra le più famose, per così dire, visto che sono attivamente combattute dai provider di mezzo mondo. Queste reti possono anche esser di supporto ad altri tipi di reti, visto che molto spesso i messaggi SPAM contengono collegamenti a pagine dedite al Banking Malware o addirittura ad installare dei ransomware.

Alcune reti di questo tipo sono ad esempio la rete Asprox che ha infettato anche siti di alto profilo come quello di Sony o Adobe: questa rete nello specifico utilizzava tecniche di SQL injection nei siti vittima per diffondere dei malware, utili a far espandere la stessa rete Botnet.

Un altro tipo di utilizzo molteplice di una rete è la Botnet SpamTorte, recentemente passata alla versione 2.0, che viene utilizzata per campagne SPAM, attacchi DDOS e distribuzione di malware. Quest’ultima rete ha infettato decine di migliaia di Mailer Bot Services i quali vengono usati per le campagne SPAM.

Reti dedicate ad eseguire attacchi DDOS

Queste reti sono quelle che ultimamente sono venute alla ribalta, fra tutte spicca la Botnet Mirai che ha scatenato il più grande attacco DDOS della storia, mettendo in ginocchio un provider DNS americano e obbligando molti siti a non esser raggiungibili per diverso tempo.

Nel caso specifico di Mirai, come già spiegato in questo blog, la maggior parte dei dispositivi usati erano IoT e sono stati manomessi attraverso vulnerabilità conosciute o semplicemente per credenziali di accesso predefinite e mai sostituite. Questo nuovo tipo di Botnet sono molto pericolose, infatti possono esser usate anche per colpire servizi essenziali e basilari per la vita quotidiana, basti pensare che in una città di 70 mila persone in Finlandia sono stati colpiti diversi stabili gestiti tramite tecnologie smart, lasciando al freddo diverse persone.

E’ possibile proteggersi? A livello globale queste reti sono studiate e combattute dai giganti dell’informatica e dalle autorità, nel nostro piccolo però possiamo seguire le più elementari linee guida di sicurezza, più volte espresse in questo blog.

Queste linee guida da seguire sono:

- mantenere i sistemi operativi aggiornati, utilizzando come di consueto Windows Update

- mantenere i software in uso nel sistema aggiornati, ad esempio i componenti Java, Flash Player e simili. Questi molto spesso possono esporre il fianco a vulnerabilità di sicurezza

- accedere al sistema con un utente di bassi privilegi (utente standard). Troppo spesso vengono utilizzati per la navigazione quotidiana account administrator o con privilegi avanzati

- utilizzare password forti, rispettando i requisiti di complessità (vedere qui)

- eseguire delle scansioni antivirus regolari del sistema

- non aprire email con strani oggetti ed in particolare se con allegati come PDF, ZIP, JPG e simili. Molto spesso ci si accorge che sono mail dall’italiano stentato, ma attenzione: ultimamente sono migliorate molto e possono indurre in errore. Se abbiamo dei dubbi in merito, NON apriamo la mail o l’allegato, bensì contattiamo il provider o il servizio interessato tramite il loro servizio clienti telefonico.

- eseguire dei salvataggi regolari dei propri dati importanti, ivi compreso un immagine completa del sistema, e mantenere questi salvataggi offline, quindi staccati dalla rete.

Ulteriori risorse utili possono essere:

- Strumenti disponibili, fino ad oggi, per il recupero dei file infetti dai Cryptolockers (Aggiornato al 28 Ottobre 2016)

- Come combattere i ransomware

- Attacco DDOS Mirai: Come mettere in sicurezza il proprio router