Indice dei Contenuti

E’ passata nemmeno una settimana dopo che Microsoft ha rilasciato un aggiornamento dedicato alla risoluzione di una vulnerabilità di sicurezza che colpiva proprio lo spooler di stampa, chiamato PrintNightmare.

E’ notizia orma di qualche giorno, purtroppo, che è stato scoperto un altro problema sempre riguardante la stampa, questa volta in modo leggermente diverso.

Print Server Remoto con privilegi SYSTEM

La vulnerabilità, riportata da BleepingComputer, è stata scoperta da Benjamin Delpy, il quale facendo prove sull’exploit del PrintNightmare, si è imbattuto in questa situazione ove aveva creato un print server remoto che installa un driver di stampa ed esegue una DLL con privilegi SYSTEM.

Want to test #printnightmare (ep 4.x) user-to-system as a service?🥝

— 🥝 Benjamin Delpy (@gentilkiwi) July 17, 2021

(POC only, will write a log file to system32)

connect to \\https://t.co/6Pk2UnOXaG with

– user: .\gentilguest

– password: password

Open ‘Kiwi Legit Printer – x64’, then ‘Kiwi Legit Printer – x64 (another one)’ pic.twitter.com/zHX3aq9PpM

Inizialmente questa DLL andava a scrivere un LOG ove solo gli account con alti privilegi potevano accedere e scrivere, successivamente lo ha modificato eseguendo un comando dal prompt dei comandi come amministratore.

Ecco il video che mostra l’operazione in live:

Come riporta anche BleepingComputer, questo tipo di attacco può essere sfruttato per penetrare dentro la rete aziendale usando computer “periferici” come testa di ponte. Vediamo quindi come mitigare il problema.

Come mitigare il problema?

Disabilitare lo spooler di stampa

Disabilitando lo spooler, ovviamente, non sarà più possibile lanciare stampe o scansioni sul computer. Per farlo eseguire questi comandi da un prompt dei comandi come amministratore (o powershell):

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType DisabledDisabilitare le porte RCP e SMB

Un ulteriore step potrebbe essere quello di andare a disabilitare le porte che possono venir usate durante l’attacco, ovvero quello dell’RPC e SMB. Per farlo assicurarsi di bloccare le porte 135 TCP per l’RPC e la 139/145 TCP per l’SMB.

La soluzione migliore, invece, è quella di agire sulle policy di gruppo, sia a livello di client che di server.

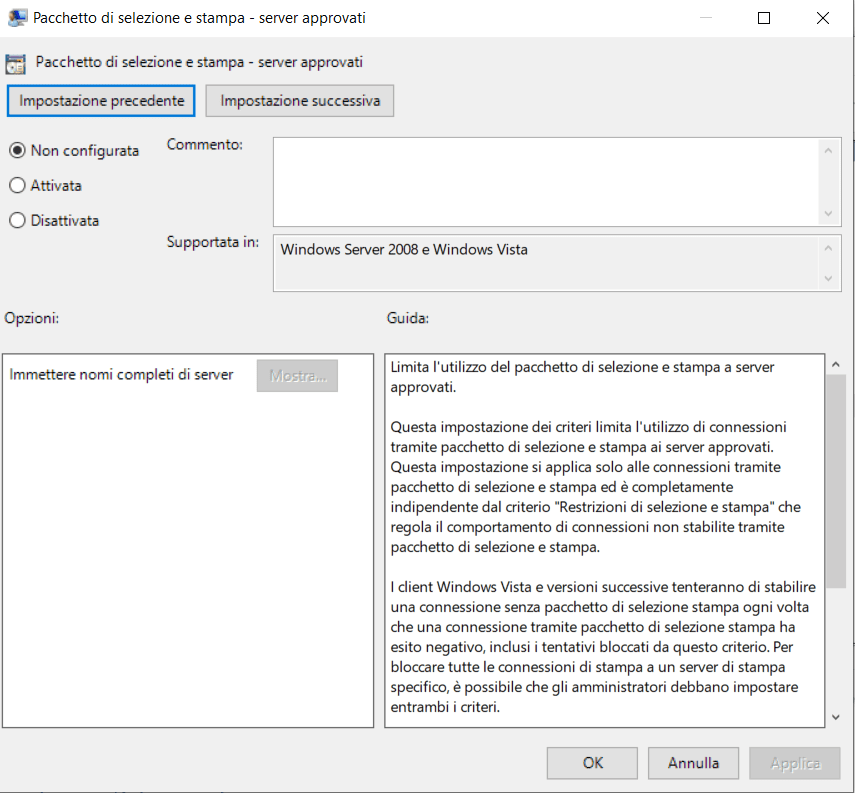

Impostare Pacchetto di selezione e stampa

Come detto, il metodo di maggior successo e più consigliato, è quello di impostare la policy “Pacchetto di selezione e stampa – server approvati”.

Questo criterio impedisce ad un utente standard (quindi non amministratore) di installare driver di stampa che non siano dal server di stampa impostato nella policy stessa.

Il percorso completo, raggiungibile dal comando gpedit.msc, è:

Configurazione Utente > Modelli amministrativi > Pannello di Controllo > Stampanti > Pacchetto di selezione e stampa - server approvati

Via: BC