Altra notizia per il mondo Apple dedicata agli utenti macOS: l’ex ricercatore NSA Patrick Wardle ha analizzato il campione inviato tramite il forum di Malwarebytes cosa ha portato a scoprire l’esistenza del malware OSX/MaMi.

Come funziona

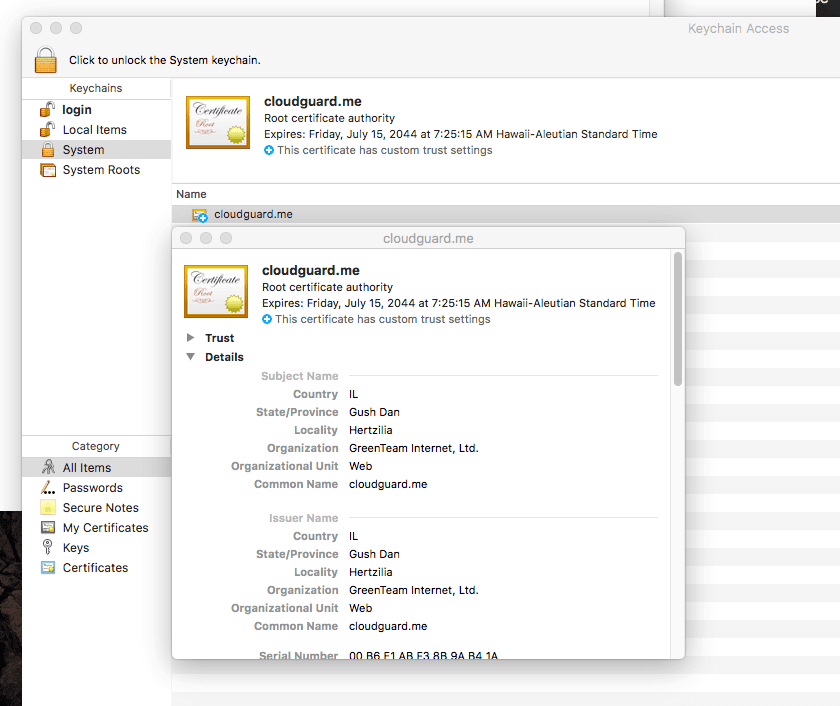

Questo malware installa un certificato di root malevolo nel sistema, emesso da cloudguard.me, dopo di che cambia le impostazioni DNS di sistema inserendo i record malevoli dirottando così il traffico internet. Oltre a questo il malware presenta queste caratteristiche aggiuntive:

- acquisizione screenshot

- generazione di eventi simulati del mouse

- tentato inserimento in avvio dal malware

- download e upload di file

- esecuzione di comandi

Non tutte le funzioni del malware risultano altre sì attive. Inoltre l’installazione di un certificato di root malevolo può rendere possibile un attacco MiTM oppure il trafugamento delle credenziali inserite nelle pagine web, visualizzazione di banner pubblicitari dannosi o il download di malware aggiuntivo.

Il ricercatore ha sottoposto il malware ad analisi con il servizio online VirusTotal riportando che, attualmente, il malware NON E’ rilevato da nessun antivirus!

Nota: al momento del rilascio della news nel giorno 15 gennaio gli antivirus che rilevano il malware sono aumentati, i maggior antivirus ora lo rilevano e rimuovono correttamente

Cosa fare se siamo infetti

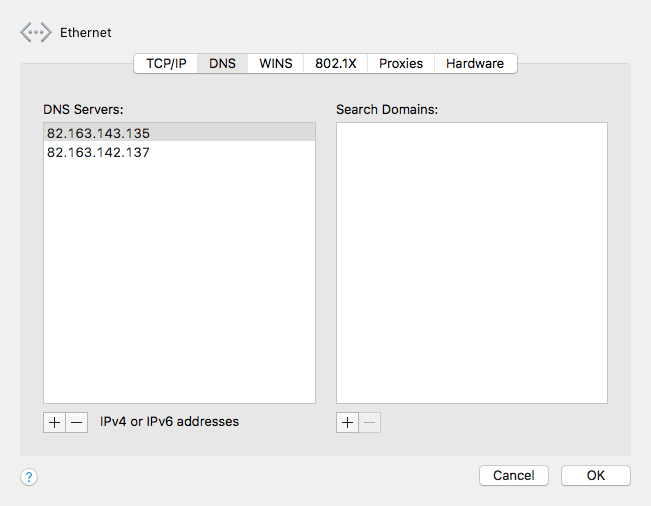

Controlliamo le attuali impostazioni DNS, se troviamo i seguenti valori siamo infetti, quindi basterà selezionarli uno ad uno e premere il pulsante “-“.

Per accedere alle impostazioni apriamo il menù Mela > Preferenze di sistema > Network > Avanzate > DNS

Può risultare utile installare un firewall creato ad hoc rilasciato dai laboratori Objective-See che controlla e blocca il traffico di rete.

Approfondimento e fonte immagini: Analyzing a New macOS DNS Hijacker: OSX/MaMi

Pubblicazione CertNazionale