Microsoft Exchange ha una nuova vulnerabilità zero-day sfruttata per attacchi in-the-wild, ovvero in attacchi reali. Vediamo di cosa si tratta e come intervenire per mitigare e mettere in sicurezza i sistemi in attesa di una patch correttiva.

Due vulnerabilità individuate nella versione 2013, 2016 e 2019

La prima vulnerabilità, come spiegato da Microsoft, riguarda l’SSRF (Server Side Request Forgery) mentre la seconda permette l’esecuzione di codice powershell da remoto.

Secondo lo studio condotto dai ragazzi di GTSC, questi zero-day lavorano in successione per distribuire shell web cinesi con l’obiettivo di rubare i dati e infettare le reti dove riescono a penetrare.

L’attacco avviene in due fasi, nella prima viene inviata una richiesta con questo formato:

autodiscover/[email protected]/<Exchange-backend-endpoint>&Email=autodiscover/autodiscover.json%[email protected].

Una volta cliccato su link l’attaccante ha accesso all’RCE da dove può proseguire con l’attacco. Vediamo ora come intervenire per mitigare i sistemi in attesa di una patch ufficiale da parte di Microsoft.

Come mettere in sicurezza i sistemi?

La mitigazione è la seguente, vediamo quali sono i passaggi da fare.

- Aprire le impostazioni o gestione IIS nel server Exchange

- Andare nei siti in uso e cercare Autodiscover

- Aprire la voce Url Rewrite

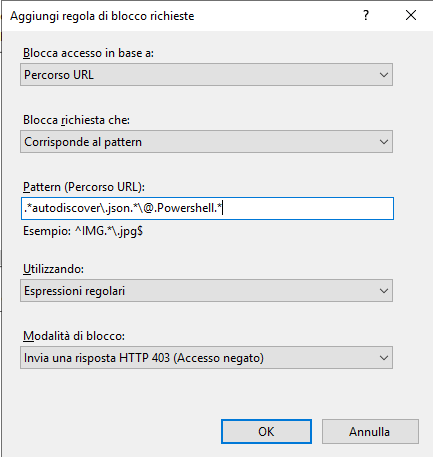

- Creare una nuova regola dando il blocco come Percorso URL, blocco richiesta che corrisponde al pattern ed inserire questo percorso:

- .*autodiscover\.json.*\@.*Powershell.*

- Impostarla come espressione regolare (da immagine)

Ora impostare una condizione di applicazione della regola, impostando come pattern sempre “.*autodiscover\.json.*\@.*Powershell.*” e come input {REQUEST_URI}

Dare OK alla fine. Microsoft suggerisce inoltre di bloccare le porte:

- HTTP: 5985

- HTTPS: 5986

Per verificare invece la compromissione del sistema lanciare questo comando powershell:

Get-ChildItem -Recurse -Path <Path_IIS_Logs> -Filter "*.log" | Select-String -Pattern 'powershell.*autodiscover\.json.*\@.*200'Via: BP