Un altro attacco che colpisce i paesi dell’est, nello specifico Ucraina, Russia, Turchia ma anche la Germania ed il Giappone sono state colpite da questo attacco.

Bad Rabbit ha molte similitudini con NotPetya, in quanto colpisce perlopiù reti aziendali ed infrastrutturali, ma vediamo come funziona:

L’infezione

Il ransomware si propaga tramite pagine web malevoli create ad hoc, da dove viene scaricato il codice maligno il quale si spaccia come un falso aggiornamento del Flash Player, dopo di che cerca specifiche condivisioni SMB usando le credenziali che il ransom estrae dall’account locale usando lo strumento Mimikatz. Dopo l’infezione i file dell’utente vengono cifrati con gli algoritmi AES128 e RSA2048 e viene richiesto un pagamento di 0,05 BC che sono circa € 235.

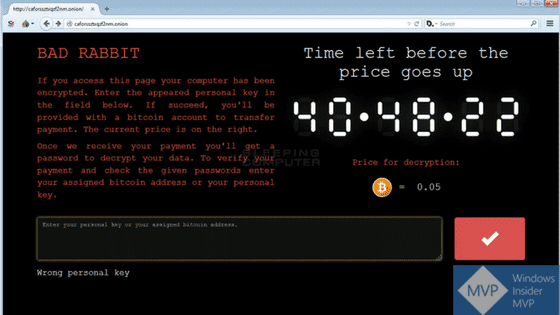

Per cifrare i dati il ransom si serve dello strumento DiskCryptor, già usato con altri ransomware, la schermata mostrata dopo l’infezione è questa:

DI seguito la lista riportata da Eset dei siti compromessi:

- hxxp://argumentiru[.]com

- hxxp://www.fontanka[.]ru

- hxxp://grupovo[.]bg

- hxxp://www.sinematurk[.]com

- hxxp://www.aica.co[.]jp

- hxxp://spbvoditel[.]ru

- hxxp://argumenti[.]ru

- hxxp://www.mediaport[.]ua

- hxxp://blog.fontanka[.]ru

- hxxp://an-crimea[.]ru

- hxxp://www.t.ks[.]ua

- hxxp://most-dnepr[.]info

- hxxp://osvitaportal.com[.]ua

- hxxp://www.otbrana[.]com

- hxxp://calendar.fontanka[.]ru

- hxxp://www.grupovo[.]bg

- hxxp://www.pensionhotel[.]cz

- hxxp://www.online812[.]ru

- hxxp://www.imer[.]ro

- hxxp://novayagazeta.spb[.]ru

- hxxp://i24.com[.]ua

- hxxp://bg.pensionhotel[.]com

- hxxp://ankerch-crimea[.]ru

Riportiamo di seguito alcuni accorgimenti per prevenire l’infezione di questi ransomware:

- mantenere i sistemi operativi aggiornati, utilizzando come di consueto Windows Update

- mantenere i software in uso nel sistema aggiornati, ad esempio i componenti Java, Flash Player e simili. Questi molto spesso possono esporre il fianco a vulnerabilità di sicurezza

- accedere al sistema con un utente di bassi privilegi (utente standard). Troppo spesso vengono utilizzati per la navigazione quotidiana account administrator o con privilegi avanzati

- utilizzare password forti, rispettando i requisiti di complessità (vedere qui)

- eseguire delle scansioni antivirus regolari del sistema

- non aprire email con strani oggetti ed in particolare se con allegati come PDF, ZIP, JPG e simili. Molto spesso ci si accorge che sono mail dall’italiano stentato, ma attenzione: ultimamente sono migliorate molto e possono indurre in errore. Se abbiamo dei dubbi in merito, NON apriamo la mail o l’allegato, bensì contattiamo il provider o il servizio interessato tramite il loro servizio clienti telefonico.

- eseguire dei salvataggi regolari dei propri dati importanti, ivi compreso un immagine completa del sistema, e mantenere questi salvataggi offline, quindi staccati dalla rete.

Ulteriori dettagli qui: Strumenti disponibili, fino ad oggi, per il recupero dei file infetti dai Ransomware (Aggiornato al 23 Agosto 2017)

Approfondimenti:

Bad Rabbit: Not-Petya is back with improved ransomware

Bad Rabbit ransomware – Securelist