La notizia che molti non avrebbero voluto sentire è arrivata: il primo ransomware per OS X è attivo. Lo ha scoperto Claud Xiao e Jin Chen del sito Palo Alto i quali hanno dato il nome a questo ransomware, ovvero “Keranger“. In realtà questo è il secondo malware, dopo quello scoperto dai laboratori Kaspersky nel 2014, quella versione di ransomware, però, era incompleta ed inefficace.

L’infezione è avvenuta tramite il download da un sito apparentemente attendibile, nel quale però era stato rimpiazzato il file da scaricare con quello contenente il codice malevolo. In aggiunta, l’app dispone di un certificato valido Apple quindi bypassa senza problemi i controlli da parte del sistema e dello store stesso.

Come funziona

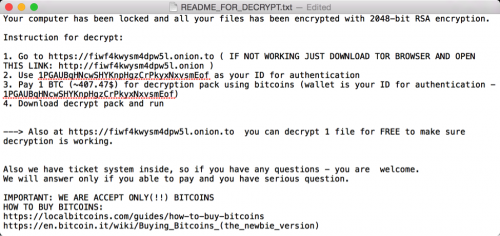

Dopo aver avviato il file scaricato, questa caricherà del codice in memoria che rimarrà in attesa del collegamento con un server remoto tramite la rete TOR. Dopo di che comincia la crittografia di taluni tipi di file dove al termine viene richiesto il pagamento di 1 BitCoin (ovvero $ 400) per il recupero dei file. Sembra che i sviluppatori del malware ora stiano cercando il modo per crittografare anche i backup eseguiti dall’utente usando Time Machine.

Ad ogni modo, Apple ha ritirato il certificato di attendibilità, ha aggiunto la firma del malware alle definizioni Xprotect, oltre a rimuovere il file infetto dal sito dell’app che era stato modificato.

Il ransomware critta tutti i dati che si trovano nella cartella Users oltre a 300 tipi di files che si trovano sotto la voce Volumes, i tipi di file comprendono :

- Documenti (i maggiori tipi di file, incluso i file DOC, DOCX, XLX, XLXS, PPT, PPTX)

- Foto (*.jpg, jpeg)

- File audio e video (*.mp3, mp4, avi, mpeg)

- Archivi compressi (*.zip, rar, gzip, tar)

- Codici sorgenti (*.cpp, asp, csh, class)

- Database (*.db; *.sql)

- Email (*.eml)

- Certificati (*.pem)