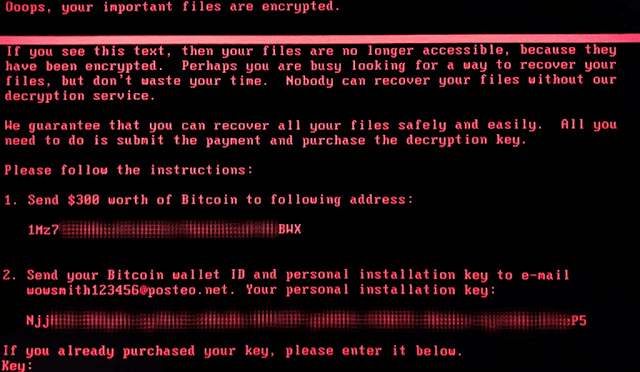

Nella giornata di ieri, come hanno riportato i mass media, c’è stato un attacco su scala globale da parte di una versione rinnovata e modificata del ransomware Petya (ne avevamo parlato qui Petya Ransomware: temibile e diverso dai soliti ransom ) il quale ha un impatto devastante nel sistema: infatti cripta l’MBR del disco, impedendo l’accesso al sistema, quindi sostituisce il boot loader mostrando di fatto una schermata molto simile a questa dopo l’infezione

Viene richiesto il pagamento di 300 $ in BitCoin tramite l’uso di una mail di un provider tedesco, il quale ha, per ora, disattivato l’account impedendo di fatto a tutti gli utenti affetti dal ransomware di contattare in qualche modo l’autore.

Come funziona

Come abbiamo detto NON si tratta del vecchio Petya, ma di una versione totalmente nuova e rinnovata, anche se ne condivide molte funzioni ed in parte alcune porzioni di codice. Infatti questo nuovo ransom sfrutta anche alcune vulnerabilità tra cui l’EternalBlue (lo stesso usato da Wanncry, sfrutta l’SMB v1) e l’EternalRomance che attacca sistemi da Windows XP a Windows Server 2008: entrambe le vulnerabilità sono già state corrette da parte di Microsoft.Una volta che il ransom ha accesso al sistema, attende da 10 a 60 minuti per riavviarlo, nel mentre esegue una scansione della rete per verificare se negli altri sistemi sono aperte le porte TCP 445 e 139, se le trova aperte esegue un attacco usando lo strumento PsExec tramite l’uso delle credenziali estratte dal processo lsass.exe Dopo di che esegue la criptazione dei dati generando una chiave AES-128 la quale viene criptata usando l’RSA-2048

Contromisure?

Alcuni ricercatori hanno individuato un killswitch (come successo con Wannacry) che impedisce la criptazione dei dati da parte di Petya: basterà creare il file perfc.dll nella directory c:windows impostandolo in sola lettura, come indicato in questo tweet98% sure that the name is is perfc.dll Create a file in c:windows called perfc with no extension and #petya#Nopetya won’t run! SHARE!! https://t.co/0l14uwb0p9

— Amit Serper (@0xAmit) 27 giugno 2017Come fare? basterà recarsi nella directory c:Windows, (accertarsi prima che la visualizzazione delle estensioni per file sconosciuti sia abilitata) quindi basterà copiare ed incollare un file exe che troviamo al suo interno, come ad esempio il file HelpPane.exe: dopo averlo incollato rinominiamolo in perfc e diamo invio: confermiamo il cambio di estensione. Ora tasto destro sul file > proprietà > spuntiamo la voce Sola lettura e diamo OK

Altrimenti da un prompt dei comandi come amministratore digitare:

C:WINDOWSsystem32>echo > %WINDIR%perfcC:WINDOWSsystem32>echo > %WINDIR%perfc.dllC:WINDOWSsystem32>echo > %WINDIR%perfc.datC:WINDOWSsystem32>attrib +R %WINDIR%perfc.*

Un altra contromisura, come evidenziato da HackerFantastic, è quella di spegnere il computer quando vediamo la schermata del finto CHKDSK: è quello il momento effettivo in cui il ransom esegue la criptazione dei nostri dati e spegnendo il sistema in quel frangente sembra che la criptazione non venga portata a termine, potendo recuperare i dati usando un comune live cd di Ubuntu. Essenzialmente le contromisure sono già state pubblicate e sono le patch correttive che vanno a correggere le vulnerabilità sfruttare da EternalBlue e EternalRomance, quindi come prima cosa è essenziale mantenere il proprio sistema aggiornato, disabilitare l’smb v1 (Come disabilitare SMBv1 da Windows Vista a Windows 10), se siamo nel dubbio scarichiamo questo strumento e verifichiamo se il nostro sistema è vulnerabile:

se lo siamo, seguiamo le istruzioni contenute nella stessa pagina.Finora sembra che molte aziende multinazionali sono state vittime di attacco, tra cui Mondelez International, la Maersk, il gigante farmaceutico Merck e la Saint-Gobain in Francia. Tra i paesi maggiormente colpiti risultano la Russia e l’Ucraina, quest’ultima ha visto una vastissima infezione tra istituti di credito, aeroporti ecc. Petya on an ATM. Photo by REUTERS.https://t.co/fDQ0nGyQc6pic.twitter.com/gT2xQP9wAo

— Mikko Hypponen (@mikko) 27 giugno 2017

Approfondimenti ed informazioni aggiuntive:

WannaCry Déjà Vu: Petya Ransomware Outbreak Wreaking Havoc Across the Globe

Schroedinger’s Pet(ya) – Securelist