Indice dei Contenuti

Hive Systems è un’azienda specializzata in soluzioni di cybersicurezza, nota per il suo “Hive Systems Password Table“. Questo strumento offre una panoramica sul tempo necessario per decifrare password, utilizzando diverse configurazioni hardware, come le GPU NVIDIA. Attraverso studi approfonditi, la società Hive Systems analizza la robustezza delle password contro tentativi di cracking, evidenziando l’importanza di algoritmi di hashing avanzati, qual è il caso di bcrypt. Tali algoritmi rendono le password molto più difficili da bucare rispetto a MD5, promuovendo così una maggiore sicurezza informatica.

Le password deboli rappresentano, in una parola, la vulnerabilità, nel complesso ambito della sicurezza informatica. Molti utenti ancora utilizzano combinazioni semplici e prevedibili, le quali possono essere rapidamente violate con l’ausilio di tecnologie avanzate. Con l’evoluzione dell’hardware e il miglioramento delle tecniche di cracking, come l’uso di GPU potenti o sistemi cloud, anche password che sembrano complesse possono essere decifrate in tempi sorprendentemente brevi. Lo scenario descritto sottolinea la crescente necessità d’adottare misure di sicurezza decisamente più solide, come algoritmi di hashing più sofisticati e l’autenticazione multifattoriale, così da proteggere al meglio i dati sensibili.

Hive Systems Password Table e la sua attuale versione 2024

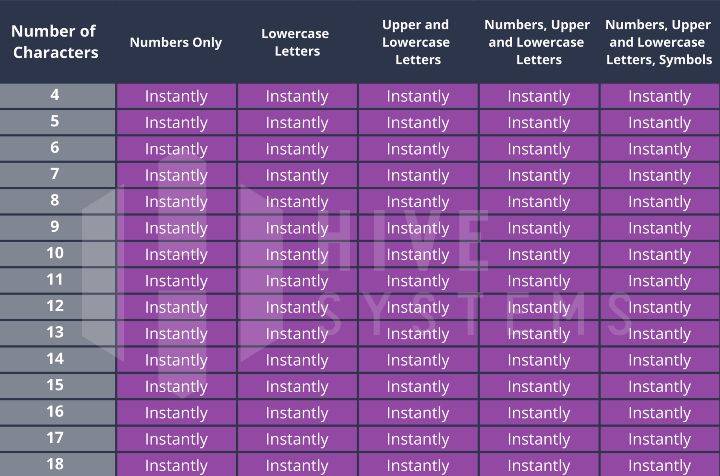

L’infografica pubblicata da Hive Systems, con il nome appunto di “Hive Systems Password Table”, illustra il tempo necessario per decifrare password di varia complessità utilizzando diverse configurazioni hardware. La tabella confronta i tempi di cracking in base alla lunghezza della password e alla combinazione di caratteri utilizzati (numeri, lettere maiuscole e minuscole, simboli). I tempi variano notevolmente: una password semplice può essere violata in pochi secondi, mentre combinazioni più complesse richiedono anni (o addirittura millenni!) per essere infrante, a seconda della potenza computazionale impiegata.

Hive Systems utilizza un metodo basato su hash e schede grafiche NVIDIA per determinare il tempo necessario a violare password dai vari livelli di complessità. Il primo passo si concretizza con la trasformazione della password in una stringa crittografica complessa, che viene poi decifrata utilizzando il software di hashing Hashcat.

In altre parole, il metodo in questione, formulato da Hyve Systems, consiste nel trasformare la password in una stringa criptica tramite hashing, rendendola difficile da riconoscere anche qualora il database venga compromesso. E, non a caso, dovrà poi essere decodificata con un apposito software. Le GPU NVIDIA accelerano significativamente questo processo, per mezzo della loro elevata capacità di calcolo. Ad esempio, utilizzando l’algoritmo di hashing bcrypt, che è certamente più sicuro rispetto a MD5, il tempo di violazione è drasticamente superiore.

In particolare, utilizzando il software Hashcat e diverse configurazioni di GPU NVIDIA, come le potentissime RTX 4090 e gli acceleratori grafici A100, Hive Systems calcola quanto tempo ci vorrebbe per decifrare le password. Da notare come, le potenti GPU citate, accelerano di tanto il processo di decifrazione rispetto ad unità di calcolo standard.

I risultati degli studi portati avanti

In coerenza con quanto già riportato, il processo di hashing trasforma le password in un formato crittografato (hash). E, quest’ultimo, è più difficile da decifrare se rubato. Utilizzare GPU NVIDIA nel processo di decifratura sfrutta la loro capacità di elaborazione parallela, accelerando significativamente il cracking degli hash. Le GPU sono particolarmente efficaci in quanto possono eseguire molti calcoli contemporaneamente, rendendo la ricerca della password originale attraverso dei metodi che potremmo deffinire “di forzatura” molto più veloce rispetto all’uso di CPU tradizionali. In pratica, si riscontra come un utilizzo intensivo di risorse grafiche sia richiesto allo scopo di testare la sicurezza delle password, contro attacchi molto sofisticati.

Nello studio condotto da Hive Systems, i tempi di decifratura delle password variano notevolmente a seconda della complessità della password e della potenza dell’hardware utilizzato. Per esempio, una password composta da lettere maiuscole e minuscole, numeri e simboli, può essere decifrata in soli 59 minuti con una GPU NVIDIA RTX 4090. Utilizzando otto GPU NVIDIA A100, lo stesso tipo di password richiede solo 19 minuti per essere violata. I tempi qui menzionati dimostrano come l’hardware moderno detenga, fra le proprie potenzialità, quella di ridurre drasticamente la sicurezza delle password complesse.

La sicurezza delle password e le relative implicazioni: la ricerca di Hive Systems

La ricerca di Hive Systems ha evidenziato l’importanza di avere password lunghe e complesse per aumentare la sicurezza. Ad esempio, mentre una password composta solo da numeri, fino a 11 caratteri, può essere violata istantaneamente, una combinazione di lettere maiuscole, minuscole, numeri e simboli richiede molto più tempo. Una password di otto caratteri con questa complessità viene scoperta in meno di un’ora con hardware potente, ma aumentando la lunghezza a 15 caratteri, il tempo necessario per violarla diventa così lungo da rendere l’attacco impraticabile nella pratica. Il dato sottolinea come le password dotate di una determinata lunghezza, e di una determinata complessità, possano efficacemente proteggere le informazioni personali da attacchi informatici.

Le prestazioni dei diversi algoritmi di hashing

Gli algoritmi di hashing come MD5 e bcrypt differiscono sostanzialmente nella loro resistenza agli attacchi di cracking. MD5, più vecchio e meno complesso, può essere violato molto rapidamente con moderne GPU. Al contrario, bcrypt è progettato per essere più resistente ai tentativi di cracking: il suo processo richiede più tempo e risorse computazionali. Ciò lo rende decisamente più sicuro. La maggiore refrattarietà agli attacchi deriva dalla sua capacità ad essere configurato per aumentare la sua complessità computazionale. Col risultato di rallentare deliberatamente gli attacchi brute-force, e rendendo gli hash più difficili da decifrare, anche con hardware di una certa potenza.

La scelta dell’algoritmo di hashing detiene un impatto da non sottovalutare assolutamente, sulla resistenza di una password agli attacchi. Algoritmi come MD5 sono più rapidi ma offrono minor sicurezza, poiché facilmente vulnerabili agli attacchi brute-force, specialmente con l’uso di hardware moderno come le GPU. Per contro, algoritmi come bcrypt, progettati per essere più lenti e onerosi sul piano dei processi computazionali, aumentano la resistenza contro gli attacchi, e rendono di conseguenza la decifratura delle password molto più difficile e lenta. Una caratteristica, quella di bcrypt, che ne costituisce un punto di forza nella protezione dei dati sensibili. E ciò considerato che, sempre la caratteristica commentata, fa sì da estendere il tempo necessario ai pirati informatici per crackare le password.

Le misure di sicurezza aggiuntive

L’autenticazione a più fattori (MFA) migliora di parecchio la sicurezza delle password e delle informazioni personali. Quindi aumenta la difficoltà, per un hacker, di avere accesso ad un account per il solo tramite della conoscenza di una password. MFA richiede che l’utente fornisca almeno due prove d’identità da categorie diverse: qualcosa che l’utente sa (password), qualcosa che l’utente possiede (un dispositivo mobile, ad esempio, per ricevere un codice di verifica), o una caratteristica, anche fisica, che contraddistingue l’utente medesimo (biometria, come impronte digitali). Parliamo di uno strato aggiuntivo di sicurezza, il quale fa divenire molto più arduo, per un malintenzionato, compromettere un account. E ciò anche se la password dovesse essere scoperta.

L’autenticazione a più fattori (MFA), d’altro canto, aumenta sì il grado di sicurezza, ma non è esente da vulnerabilità, specialmente agli attacchi di phishing. Gli attacchi mirati possono ingannare gli utenti, affinché rivelino involontariamente i propri codici di sicurezza secondari, ad esempio per mezzo di pagine di login false, o messaggi che sembrano provenire da fonti affidabili. Anche se l’MFA complica notevolmente l’accesso non autorizzato, la consapevolezza degli utenti e la loro capacità di riconoscere ed evitare tentativi di phishing, rimangono essenziali per mantenere l’efficacia di questa misura di sicurezza.

Le strategie da adottare per una sicurezza maggiore, alla luce della ricerca di Hive Systems

Basandosi sui risultati della ricerca di Hive Systems, passiamo in rassegna dei suggerimenti di tipo pratico, volti alla creazione di password abbastanza sicure. Spesso, infatti, l’utente è convinto d’aver creato una password sicura, se non addirittura inespugnabile, ma il succo del discorso portato avanti finora è che si tratta di una condizione molto spesso illusoria. Vediamo dunque cosa fare in concreto, specie se abbiamo dati preziosi da proteggere, e tenendo sempre conto di quanto rilevato da Hive Systems.

- Usa una combinazione di caratteri. Le password più sicure includono lettere minuscole e maiuscole, numeri e simboli.

- Incrementa la lunghezza. Password con almeno 15 caratteri sono generalmente più sicure. Maggiore è la lunghezza, più tempo impiega un pirata a decifrarla.

- Evita sequenze comuni. Evita password contenenti sequenze facili da indovinare, come date di nascita, nomi propri o altre stringhe che possono risultare comuni.

- Utilizza frasi di passaggio. Considera l’uso di frasi di passaggio complesse. Delle frasi cioè che sono lunghe, ma al contempo facili da ricordare, come ad esempio: “Mi piace camminare sotto la pioggia a Parigi!”.

- Cambia regolarmente le password. Anche se può essere fastidioso, cambiare le password regolarmente può impedire o limitare i danni, in caso di violazioni di dati.

- Considera l’uso di un gestore di password. Un software di gestione delle password, può aiutarti a generare e memorizzare password complesse e uniche per ogni account.

L’adozione regolare di queste pratiche, da un lato migliora la sicurezza delle tue informazioni personali, e dall’altro riduce altresì la probabilità che abbiano luogo accessi non autorizzati.

Per ulteriori articoli d’approfondimento, torna alla Home page. Le immagini del software e delle infografiche sono di proprietà di Hive Systems.