Una vulnerabilità che, se sfruttata localmente, permetteva l’interrogazione di una chiave di registro per ottenere i percorsi esclusi dalle scansioni di Windows Defender o Sicurezza di Windows.

Microsoft ha corretto la cosa con gli aggiornamenti di Febbraio, non è chiaro se tramite Windows Update oppure attraverso l’aggiornamento del motore dell’antivirus.

Lista dei percorsi esclusi in “chiaro”

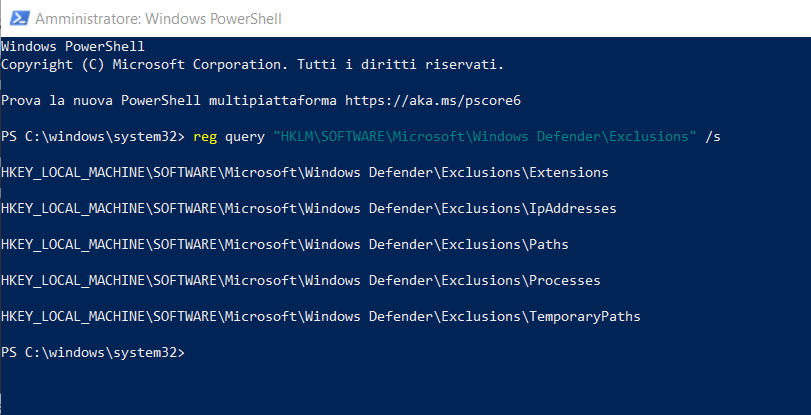

Nello specifico il bug, come indicato da Antonio Cocomazzi, permetteva di interrogare tramite dei semplici comandi powershell la chiave di registro, che contiene i percorsi esclusi dalle scansioni antivirus, questo solo nei sistemi Windows 10:

HKLM\Software\Microsoft\Windows Defender\Exclusions

Windows Defender AV allows Everyone to read the configured exclusions on the system 🤦

— Antonio Cocomazzi (@splinter_code) January 12, 2022

reg query "HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions" /s pic.twitter.com/dpTFwMVRje

Questo con il comando reg query “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions” /s che restituiva le seguenti voci (di default):

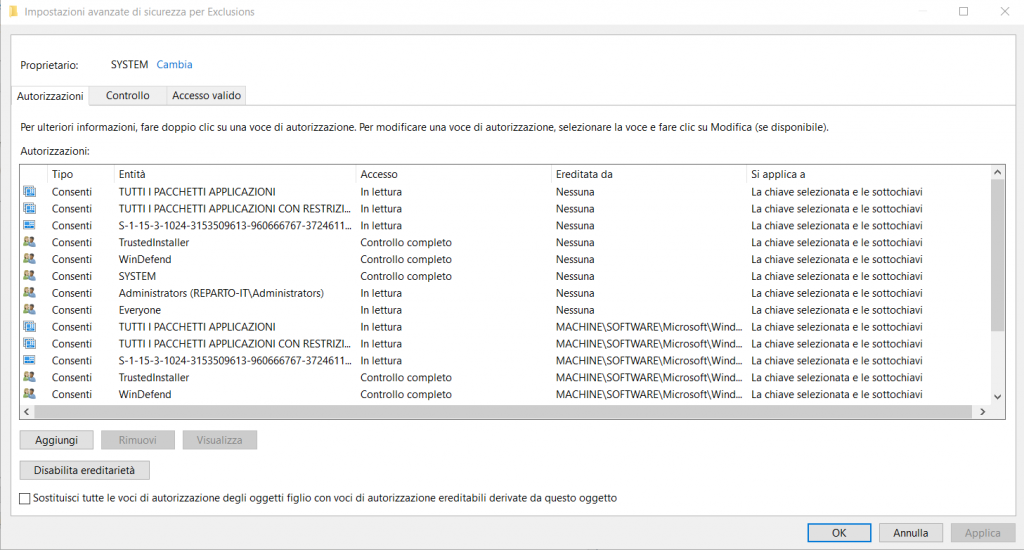

La chiave in questione, fino a prima dell’aggiornamento, era impostata su Everyone quindi chiunque poteva interrogarla ed ottenere i dati ivi contenuti.

Una volta ottenuta la lista un eventuale attaccante poteva veicolare successivamente un malware in uno dei percorsi esclusi dalla scansione, mettendo così tutto il sistema in pericolo.

L’aggiornamento è in fase di rollout e non tutti lo riceveranno contemporaneamente, anche se non è chiaro il metodo di rilascio utilizzato da Microsoft.

Via: BC